В какой-то момент в вашем поезде по самостоятельному управлению вы поймете, что ваши местные услуги не совсем заменяют облачные подписки, если вы не сможете получить доступ к ним, когда вдали от своей домашней сети. Вы можете настроить обратный прокси (и вам следует легче подключаться к ним, но вам все равно придется беспокоиться о том, чтобы оставить эти порты открытыми для более широкого интернета.

Кроме того, вам придется настроить кучу других услуг, включая правила брандмауэра, DMZ, пересылку портов и беспокоиться о проблемах CGNAT. Честно говоря, это головная боль, но вы можете облегчить это, используя сетку VPN, такой как Tailscale, чтобы ваши мобильные устройства ведут себя так, как будто они всегда в вашей домашней сети. Это заставляет ваши самостоятельные головные боли исчезнуть, но безопасно ли это? Должны ли вы доверять безопасности вашей домашней сети и услуг, которые хранят вашу личную информацию, для хвостового квалификации и ее внешних серверов?

Связанный

Как установить мощный домашний VPN с хвостом

Мы покажем вам, как настроить удобное место для ваших домашних услуг, используя Tailscale

Что такое хвостовой?

Превратите свой VPN в сеть сетки с одноранговыми соединениями

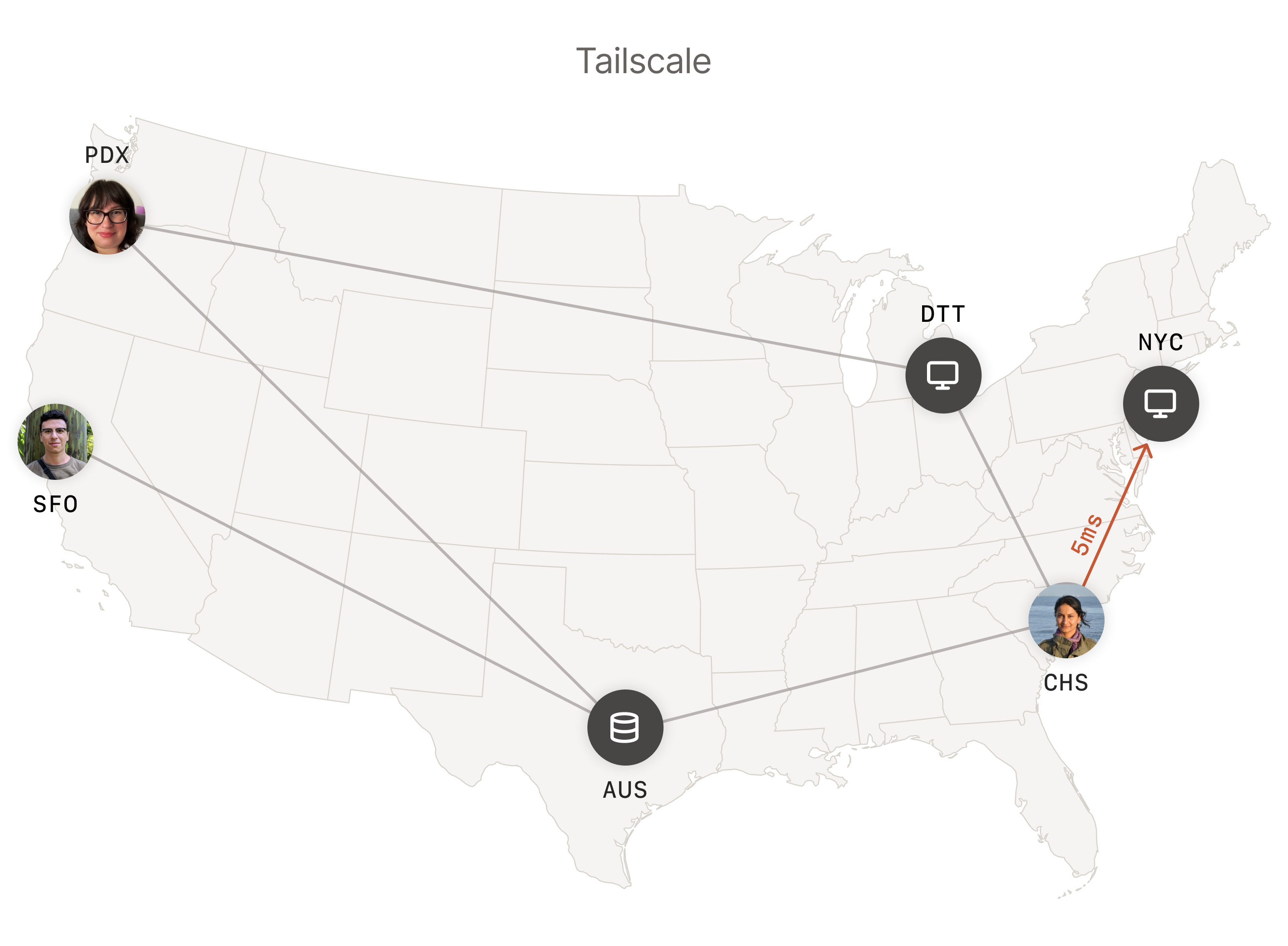

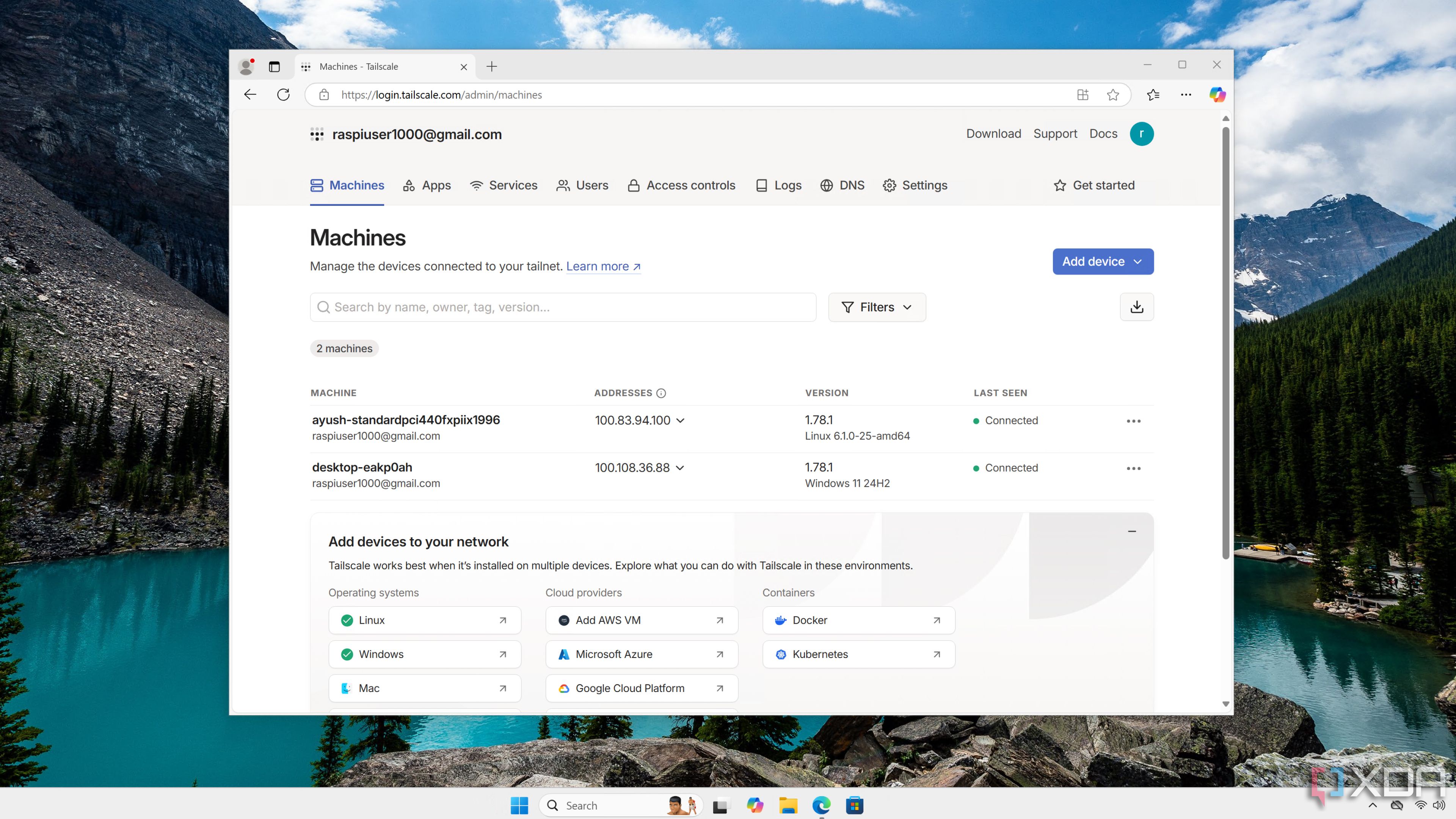

Tailscale-это одноранговая VPN, построенная на протоколе проволоки. Он действует как децентрализованная сетчатая сеть между вашими устройствами, которая вызывает хвостовую сети. Центральный сервер управления, размещенный с помощью Hailscale, обрабатывает обнаружение сверстников и обмен общественными ключами в целях шифрования, но зашифрованные туннели VPN генерируются только между вашими устройствами.

Поскольку он использует архитектуру центрального сервера для запуска подключений, прежде чем передавать их на ваши зарегистрированные устройства, он может использовать отдельный вход (SSO) для аутентификации и подключения к вашей TailNet, сохраняя вам сложные процедуры подключения традиционных VPN. Дизайн также означает, что проблемы с обходом NAT не влияют на VPNS, потому что архитектура центрального сервера означает, что она может использовать Nat Dopling для запуска подключений, обходя любые проблемы NAT.

Связанный

Я использую Tailscale, чтобы удаленно получить доступ к своим услугам самостоятельно, – вот как

Tailscale предоставляет простой способ получить доступ к вашему домашнему серверу из внешних сетей

Насколько безопасно использовать?

Хвостовой клет построен с учетом безопасности на каждом этапе

Используя Wireguard в качестве основания, Tailscale уже начинается с положения прочности в безопасности, поскольку протокол известен как безопасность. Он использует сквозное шифрование для всех сообщений между устройствами в вашей Hailnet, и ваши личные ключи никогда не покидают устройство, на котором они были сгенерированы, поэтому любые данные, которые вы отправляете через его ретранс-серверы, никогда не читаются при транзите. Устройства могут быть настроены для использования SSO и MFA (многофакторная аутентификация) для добавления еще одного уровня безопасности в элементы управления на основе идентификации, и, поскольку это SSO, серверы Tailscale не обрабатывают логин; Поставщик SSO делает.

Он также разработан с Принципы нулевого доверияТаким образом, каждое устройство должно аутентифицировать подлинность перед получением доступа к ресурсам Tailnet и может быть настроено с списками управления доступом, чтобы дополнительно ограничить, какие аутентифицированные устройства могут разговаривать друг с другом. Это VPN в сочетании с надежным брандмауэром, который обрабатывается токенами аутентификации, а не слепо на IP -адресах или регионах.

Ах, но некоторые данные обрабатываются центральными серверами Tailscale

Tailscale не самостоятельно, с серверами управления и клиентами графического интерфейса для Windows, MacOS и iOS, которые не являются открытым исходным кодом. Также их реле-серверы (DERP или обозначенное зашифрованное реле для пакетов), которые используются только в том случае, если TailNet не может создать прямое одноранговое соединение с вашими собственными устройствами. Но серверы DERP видят только зашифрованные данные, которые проходят через них, поэтому они ничем не отличаются от любого другого ретрансляционного сервера на основе Интернета, на котором движутся ваши данные VPN.

Если вы беспокоитесь о серверах управления, существует самодовольная версия с открытым исходным кодом, которая под названием Headscale имеет благословение Tailscale. Один Активных сопровождающих используются в хвостовом масштабе и работают на Headscale в свободное время. Он предназначен для запуска одной хвостовой сети для использования любителями, поэтому ваша домашняя лаборатория может быть легко и надежно доступна, находясь вдали от дома.

Есть ли более безопасный способ удаленно добраться до моей домашней сети?

Вы можете самостоятельно самостоятельно VPN с дополнительной настройкой и головными болями

Если вам не нравится идея обработки третьей стороны, которая обрабатывает часть вашего сервиса VPN, вы можете самостоятельно самостоятельно построить свой VPN с немного более вовлеченным руководством. Вы получаете больше контроля здесь, но также ответственность за безопасность, контроль доступа и другие аспекты вашей настройки. Вы сможете подключать больше устройств без подписки, но поскольку большинство самостоятельных решений не являются сеткой VPN, вы можете увидеть деградированную производительность в зависимости от того, откуда вы подключитесь.

Связанный

Самостоятельно отправиться в свой собственный VPN на Proxmox легко – вот как это делается

Хотите сохранить свою интернет -безопасность, не оплачивая VPN? Вот простой способ разместить сервер Wireguard на Proxmox

Хвост – один из самых простых и безопасных способов подключения к вашей домашней сети из любого места

Весь смысл хвостового масштаба заключается в том, что он обрабатывает сетевой слой вашего VPN для вас, облегчая добавление устройств и подключение. Компромисс-это небольшое сокращение контроля, которое у вас есть за всю службу, так как серверы управления управляются с помощью хвостового склада, как и серверы реле, если это необходимо. Для домашней лаборатории вы можете использовать Headscale с открытым исходным кодом для размещения собственного сервера управления и самостоятельно самостоятельно. Серверы ретрансляции DERP по -прежнему будут использоваться иногда, но они видят только зашифрованные данные, поэтому ваша связь безопасна.