Производитель программного обеспечения Ivanti призывает пользователей своего продукта для обеспечения безопасности конечных точек исправить критическую уязвимость, которая позволяет неаутентифицированным злоумышленникам выполнять вредоносный код внутри затронутых сетей.

Уязвимость из класса, известного как SQL-инъекция, присутствует во всех поддерживаемых версиях Ivanti Endpoint Manager. Программное обеспечение, также известное как Ivanti EPM, работает на различных платформах, включая Windows, macOS, Linux, Chrome OS и устройствах Интернета вещей, таких как маршрутизаторы. Уязвимости внедрения SQL возникают из-за ошибочного кода, который интерпретирует вводимые пользователем данные как команды базы данных, или, говоря более техническим языком, из-за объединения данных с кодом SQL без цитирования данных в соответствии с синтаксисом SQL. CVE-2023-39366, поскольку отслеживается уязвимость Ivanti, имеет уровень серьезности 9,6 из 10 возможных.

«В случае эксплуатации злоумышленник, имеющий доступ к внутренней сети, может использовать неуказанную SQL-инъекцию для выполнения произвольных SQL-запросов и получения выходных данных без необходимости аутентификации», — написали в пятницу представители Ivanti в сообщении, объявляющем о доступности патча. «Это позволит злоумышленнику получить контроль над машинами, на которых работает агент EPM. Если главный сервер настроен на использование SQL Express, это может привести к RCE на главном сервере».

RCE — это сокращение от удаленного выполнения кода или возможности злоумышленникам за пределами предприятия запускать код по своему выбору. В настоящее время нет известных доказательств того, что уязвимость активно используется.

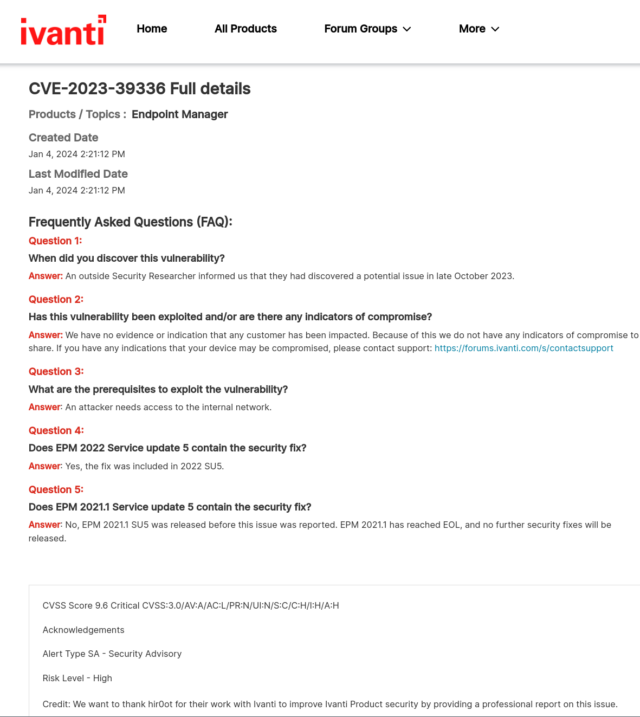

Иванти также опубликовал информацию, доступную только зарегистрированным пользователям. В копии, полученной Ars, говорится, что Иванти узнал об уязвимости в октябре. Полное раскрытие частной информации:

Непонятно, что означает «злоумышленник с доступом во внутреннюю сеть». Согласно официальному объяснению Общей системы оценки уязвимостей, код AV:A, использованный Иванти в раскрытии, является сокращением от «Вектор атаки: соседний». Система подсчета очков определила это как:

Уязвимый компонент привязан к сетевому стеку, но атака на уровне протокола ограничена логически смежной топологией. Это может означать, что атака должна быть запущена из одной и той же общей физической или логической (например, локальной IP-подсети) сети…

В теме о Мастодонте несколько экспертов по безопасности предложили свои интерпретации. Один человек, попросивший не называть его имени, написал:

Все остальное об уязвимости [besides the requirement of access to the network] является серьезным:

- Сложность атаки низкая.

- Привилегии не требуются

- Никакого взаимодействия с пользователем не требуется

- Изменена сфера последующего воздействия на другие системы.

- Влияние на конфиденциальность, целостность и доступность является высоким

Рид Вайтман, исследователь, специализирующийся на безопасности промышленных систем управления в Драгосе, представил следующий анализ:

Это предположение, но похоже, что Иванти неправильно применяет CVSS, и оценка, возможно, должна быть 10,0.

Они говорят AV:A (что означает «требуется доступ к соседней сети»). Обычно это означает, что верно одно из следующих условий: 1) уязвимый сетевой протокол не маршрутизируем (обычно это означает, что уязвимым не является IP-протокол) или 2) уязвимость действительно связана с человеком в сети. -Атака посередине (хотя обычно она также имеет AC:H, поскольку «человеку посередине» требуется некоторый существующий доступ к сети для фактического запуска атаки) или 3) (что я думаю), поставщик ошибся -применяют CVSS, потому что они считают, что их уязвимая служба не должна быть раскрыта, то есть «конечные пользователи должны иметь брандмауэр».

Предположение о том, что злоумышленник должен быть инсайдером, будет иметь модификатор CVSS PR:L или PR:H (привилегии, необходимые в системе) или UI:R (заставляет законного пользователя сделать что-то, чего он не должен). Предположение о том, что у злоумышленника есть какой-либо другой существующий доступ к сети, должно добавить к баллу AC:H (высокая сложность атаки). И то, и другое приведет к уменьшению числового балла.

У меня было много споров с поставщиками, которые утверждали (3), в частности, «никто не должен раскрывать сервис, поэтому на самом деле это не AV:N». Но CVSS не учитывает «хорошую сетевую архитектуру». Его волнует только конфигурация по умолчанию и возможность запуска атаки из удаленной сети… он не учитывает правила брандмауэра, которые должны быть установлены в большинстве организаций, отчасти потому, что всегда можно найти противоположные примеры, когда служба доступна из Интернета. . Почти всегда можно найти контрпримеры на Shodan и ему подобных. Однако, например, на Shodan представлено множество «менеджеров служб Ivanti», но я не уверен, что это действительно уязвимый сервис.

Третий участник, Рон Боуз из Skull Security, написал: «Продавцы, особенно Ivanti, имеют привычку преуменьшать значение вопросов безопасности. Они думают, что если это будет звучать так, будто уязвимость менее плоха, то они будут выглядеть лучше, хотя на самом деле это просто делает их клиентов менее безопасными. Это огромная любимая мозоль. Я не буду осуждать поставщиков за наличие уязвимости, но я буду осуждать их за плохое обращение с ней».

Представители Ivanti не ответили на вопросы, отправленные по электронной почте.

Размещение устройств, на которых работает Ivanti EDM, за брандмауэром является лучшей практикой и во многом снизит серьезность CVE-2023-39366, но, скорее всего, это не поможет предотвратить злоумышленник, получивший ограниченный доступ к рабочей станции сотрудника. критическая уязвимость. Неясно, будет ли эта уязвимость активно эксплуатироваться, но лучше всего всем пользователям Ivanti EDM установить патч как можно скорее.