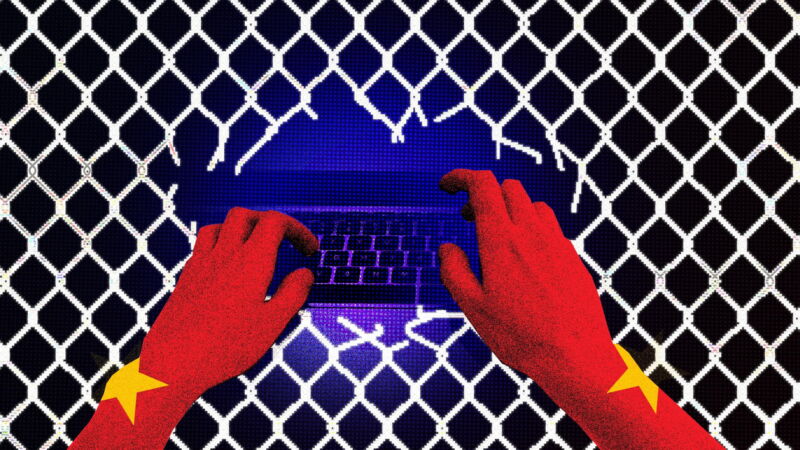

Проводной персонал; Гетти Изображения

Неисправленные уязвимости являются ценным оружием для спонсируемых государством хакерских операций. Спецслужбы и военные хватаются за уязвимости, которые можно взломать, когда они обнаруживаются, используя их для проведения своих шпионских кампаний или кибервойн, или тратят миллионы на поиск новых или тайную покупку их на хакерском сером рынке.

Но за последние два года Китай добавил еще один подход к получению информации об этих уязвимостях: закон, который просто требует, чтобы любой бизнес в области сетевых технологий, работающий в стране, передал ее. Согласно новому расследованию, когда технологические компании узнают о уязвимости в своих продуктах, которую можно взломать, они теперь обязаны сообщить об этом китайскому правительственному учреждению, которое в некоторых случаях затем делится этой информацией с спонсируемыми государством хакерами Китая. Некоторые данные свидетельствуют о том, что иностранные фирмы, осуществляющие свою деятельность в Китае, соблюдают закон, косвенно давая китайским властям намеки на потенциальные новые способы взлома своих собственных клиентов.

Сегодня Атлантический совет опубликовал отчет, выводами которого авторы заранее поделились с WIRED, в котором исследуются последствия принятого в 2021 году китайского закона, призванного реформировать методы работы компаний и исследователей в области безопасности, работающих в Китае, при обнаружении уязвимостей безопасности в сфере технологий. продукты. Закон требует, среди прочего, чтобы технологические компании, которые обнаруживают или узнают о уязвимости в своих продуктах, которую можно взломать, должны в течение двух дней делиться информацией о ней с китайским агентством, известным как Министерство промышленности и информационных технологий. Затем агентство добавляет уязвимость в базу данных, название которой переводится с китайского как «Платформа обмена информацией об угрозах и уязвимостях кибербезопасности», но часто называется более простым английским названием — «Национальная база данных уязвимостей».

Авторы отчета просмотрели описания этой программы, предоставленные китайским правительством, чтобы наметить сложный путь, по которому затем идет информация об уязвимостях: данные передаются нескольким другим правительственным органам, в том числе Техническим группам / Координационному центру реагирования на чрезвычайные ситуации Национальной компьютерной сети Китая или CNCERT / CC, агентство, занимающееся защитой китайских сетей. Но исследователи обнаружили, что CNCERT/CC предоставляет свои отчеты технологическим «партнерам», в число которых входят именно те китайские организации, которые занимаются не устранением уязвимостей безопасности, а их эксплуатацией. Одним из таких партнеров является пекинское бюро Министерства государственной безопасности Китая, ведомства, ответственного за многие из наиболее агрессивных хакерских операций, спонсируемых государством в последние годы, от шпионских кампаний до разрушительных кибератак. Отчеты об уязвимостях также передаются Шанхайскому университету Цзяотун и охранной фирме Beijing Topsec, которые уже давно сотрудничают с хакерскими кампаниями, проводимыми Народно-освободительной армией Китая.

«Как только были объявлены правила, стало очевидно, что это станет проблемой», — говорит Дакота Кэри, исследователь Глобального китайского центра Атлантического совета и один из авторов отчета. «Теперь мы смогли показать, что существует реальное совпадение между людьми, управляющими этой обязательной структурой отчетности, имеющими доступ к сообщаемым уязвимостям, и людьми, выполняющими наступательные хакерские операции».

Учитывая, что исправление уязвимостей в технологических продуктах почти всегда занимает гораздо больше времени, чем предусмотренный китайским законом двухдневный срок раскрытия информации, исследователи Атлантического совета утверждают, что закон, по сути, ставит любую фирму, ведущую деятельность в Китае, в безвыходное положение: либо покинуть Китай, либо передать конфиденциальную информацию. описания уязвимостей в продуктах компании правительству, которое вполне может использовать эту информацию для наступательного взлома.

Исследователи обнаружили, что некоторые фирмы, похоже, выбирают второй вариант. Они указывают на документ, опубликованный в июле 2022 года в аккаунте исследовательской организации Министерства промышленности и информационных технологий в китайскоязычной социальной сети WeChat. В опубликованном документе перечислены участники программы обмена информацией об уязвимостях, которые «прошли проверку», что, возможно, указывает на то, что перечисленные компании соблюдали закон. Список, который сосредоточен на компаниях, занимающихся технологиями промышленных систем управления (или АСУ ТП), включает шесть некитайских фирм: Beckhoff, D-Link, KUKA, Omron, Phoenix Contact и Schneider Electric.