Гетти Изображений

За последние сутки миллионы сайтов WordPress получили принудительное обновление, чтобы исправить критическую уязвимость в плагине UpdraftPlus.

Обязательный патч появился по запросу разработчиков UpdraftPlus из-за серьезности уязвимости, которая позволяет ненадежным подписчикам, клиентам и другим лицам загружать частную базу данных сайта, если у них есть учетная запись на уязвимом сайте. Базы данных часто содержат конфиденциальную информацию о клиентах или настройках безопасности сайта, что делает миллионы сайтов уязвимыми для серьезных утечек данных, которые приводят к утечке паролей, имен пользователей, IP-адресов и многого другого.

Плохие результаты, легко использовать

UpdraftPlus упрощает процесс резервного копирования и восстановления баз данных веб-сайтов и является наиболее широко используемым в Интернете подключаемым модулем резервного копирования по расписанию для системы управления контентом WordPress. Это упрощает резервное копирование данных в Dropbox, Google Drive, Amazon S3 и другие облачные сервисы. Его разработчики говорят, что он также позволяет пользователям планировать регулярное резервное копирование, работает быстрее и использует меньше ресурсов сервера, чем конкурирующие плагины WordPress.

«Эту ошибку довольно легко использовать, и если она будет использована, могут возникнуть очень плохие последствия», — сказал Марк Монпас, исследователь безопасности, который обнаружил уязвимость и в частном порядке сообщил о ней разработчикам плагина. «Это позволило пользователям с низким уровнем привилегий загружать резервные копии сайта, включая необработанные резервные копии баз данных. Учетные записи с низким уровнем привилегий могут означать многое. Постоянные подписчики, клиенты (например, на сайтах электронной коммерции) и т. д.».

Монпас, исследователь компании Jet, занимающейся безопасностью веб-сайтов, сказал, что обнаружил уязвимость во время аудита безопасности плагина, и во вторник предоставил подробную информацию разработчикам UpdraftPlus. Через день разработчики опубликовали исправление и согласились принудительно установить его на сайты WordPress, на которых был установлен плагин.

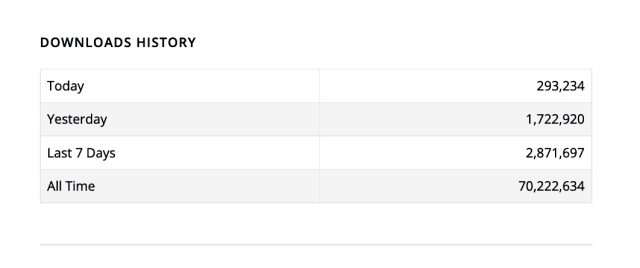

Статистика, предоставленная WordPress.org, показывает, что 1,7 миллиона сайтов получили обновление в четверг, и еще более 287 000 установили его на момент публикации. WordPress говорит, что у плагина более 3 миллионов пользователей.

Раскрывая уязвимость в четверг, UpdraftPlus написал:

Этот дефект позволяет любому вошедшему в систему пользователю установки WordPress с активным UpdraftPlus использовать привилегию загрузки существующей резервной копии, привилегию, которая должна была быть ограничена только администраторами. Это стало возможным из-за отсутствия проверки разрешений на код, связанный с проверкой текущего состояния резервной копии. Это позволило получить внутренний идентификатор, который в противном случае был бы неизвестен, и затем мог использоваться для прохождения проверки при разрешении на загрузку.

Это означает, что если ваш сайт WordPress позволяет ненадежным пользователям иметь вход в систему WordPress, и если у вас есть какая-либо существующая резервная копия, то вы потенциально уязвимы для технически квалифицированного пользователя, который решит, как загрузить существующую резервную копию. Пострадавшие сайты подвержены риску потери/кражи данных из-за того, что злоумышленник получает доступ к копии резервной копии вашего сайта, если ваш сайт содержит что-либо непубличное. Я говорю «технически квалифицированный», потому что на тот момент не было сделано никаких публичных доказательств того, как использовать этот эксплойт. На данный момент он полагается на то, что хакер реконструирует изменения в последнем выпуске UpdraftPlus, чтобы решить эту проблему. Тем не менее, вы, конечно, не должны полагаться на то, что это займет много времени, а должны обновиться немедленно. Если вы единственный пользователь на своем сайте WordPress или если все ваши пользователи являются доверенными, то вы не уязвимы, но мы все равно рекомендуем обновиться в любом случае.