Ключевые выводы

- Установите сложные пароли и включите 2FA, чтобы обеспечить безопасный вход на ваш сервер Proxmox.

- Создавайте сети VLAN для виртуализированных гостей, чтобы изолировать небезопасные контейнеры.

- Ограничьте доступ к портам и настройте виртуальные машины маршрутизатора/брандмауэра для дополнительной безопасности на вашем Proxmox.

Proxmox, одна из самых популярных платформ для домашних лабораторий, включает в себя все функции, необходимые для ваших проектов виртуализации. Но, как и любое другое вычислительное устройство, хост-машина Proxmox, наряду с виртуальными машинами и контейнерами, работающими на вашем сервере, по-прежнему может быть заражена вирусами, программами-вымогателями и другими типами вредоносных программ, стремящихся испортить вам день. К счастью, есть несколько способов уменьшить уязвимости в вашей домашней лабораторной среде. Итак, мы составили список лучших мер предосторожности, которые вы можете предпринять для защиты вашего сервера Proxmox.

7 Устанавливайте сложные пароли

И включите 2FA для своих пользователей

Хотя это может показаться довольно очевидным, смена пароля на жуткие песнопения является одним из наиболее надежных способов защитить вашу машину Proxmox от злоумышленников, пытающихся войти в систему. Чтобы добавить дополнительный уровень безопасности, вы можете включить двухфакторную аутентификацию с помощью средства Proxmox OATH.

Вы можете сделать это, перейдя в раздел 2ФА вкладка внутри Разрешение раздел Центр обработки данных и выбор ТОТП. Оказавшись внутри, вы можете открыть QR-код внутри приложения для аутентификации и введите токен под Проверить код раздел. Proxmox запросит у вас токен 2FA при следующем входе в систему с указанным Имя пользователя.

6 Создание VLAN для виртуализированных гостей

В идеале вам нужен управляемый коммутатор, который полностью использует VLAN.

Если ваши рабочие нагрузки Proxmox включают подключение гаджетов IoT и других уязвимых устройств к вашей домашней сети, вам захочется запускать их внутри VLAN. Для непосвященных: сети VLAN позволяют разделить физическое соединение на несколько виртуальных подключений, где вы можете изолировать разные группы устройств.

Чтобы включить VLAN на вашем хосте Proxmox, перейдите к Сеть вкладку вашего узла Proxmox и включите Поддержка VLAN функция вашего сетевого моста. После этого вам нужно будет открыть нано /etc/сеть/интерфейсы скрипт через оболочку и вставьте Идентификаторы виртуальных локальных сетей прежде чем использовать их для создания нового VLAN-мост для ваших контейнеров Proxmox. Хотя существуют некоторые обходные пути, которые можно использовать для запуска виртуальных локальных сетей на более дешевых неуправляемых коммутаторах, я рекомендую приобрести управляемый коммутатор, чтобы в полной мере использовать эту возможность.

5 Ограничьте доступ к портам настолько, насколько сможете.

Убедитесь, что вы случайно не отключили самые важные!

Открытые порты — одна из самых больших уязвимостей безопасности для любой вычислительной системы, и Proxmox не является исключением. Конечно, вам нужно сохранить доступность определенных портов, таких как 443 (HTTPS) и 3128 (прокси-сервер SPICE), чтобы избежать проблем при использовании связанных с ними служб. Но в зависимости от ваших вариантов использования рекомендуется отредактировать правила брандмауэра, чтобы запретить трафик на определенных портах.

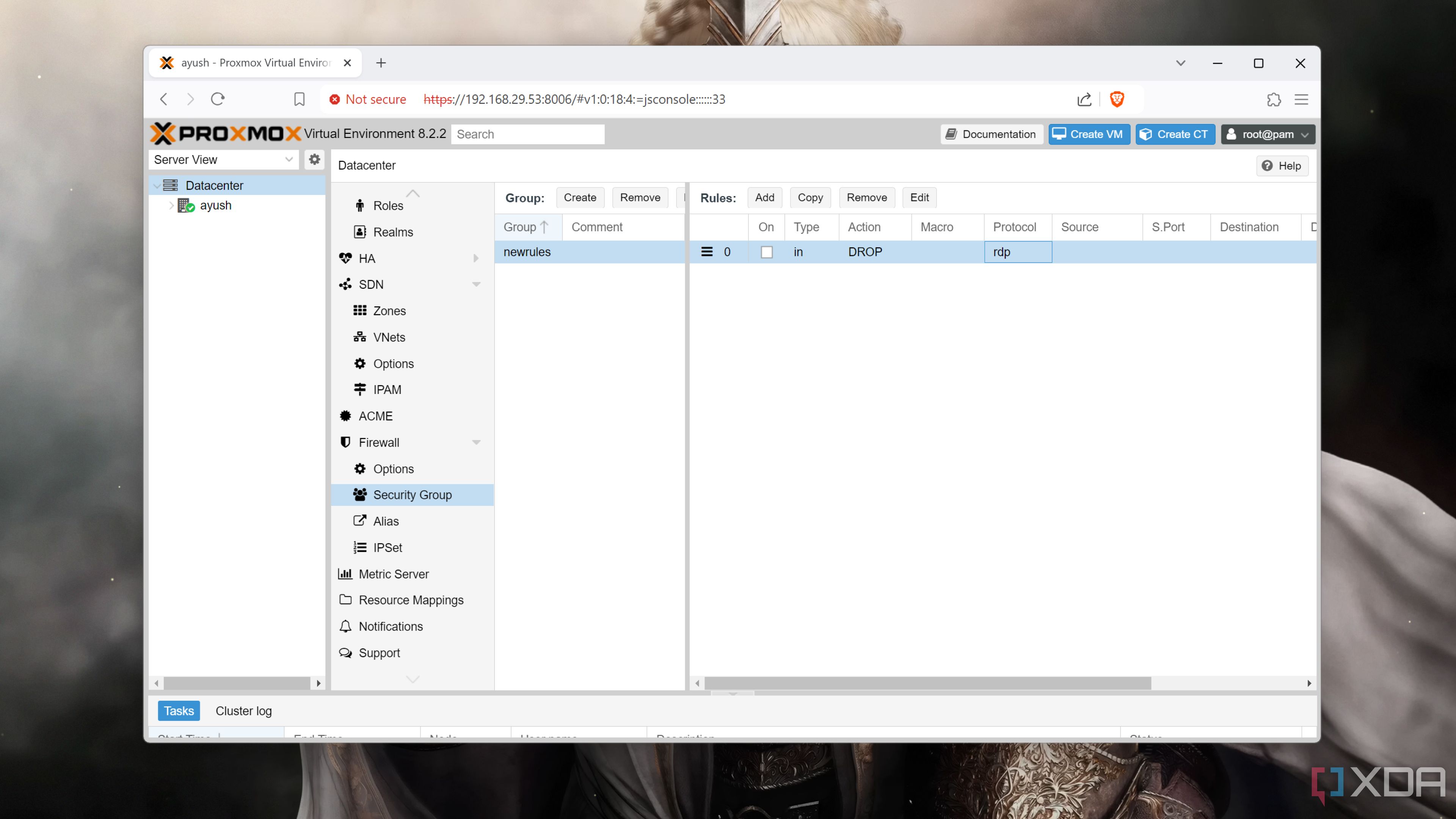

Вы можете сделать это, перейдя в раздел Правила безопасности вкладка под Брандмауэр раздел Датацентра и добавление нового Группа с заказом Правила для портов. Соедините это с VLAN, и вы получите надежную систему безопасности для ваших виртуальных машин. Но вы можете вывести эту настройку на другой уровень, превратив концентратор Proxmox в маршрутизатор…

4 Настройка виртуальных машин маршрутизатора/брандмауэра

OPNsense или pfSense: выберите свой яд!

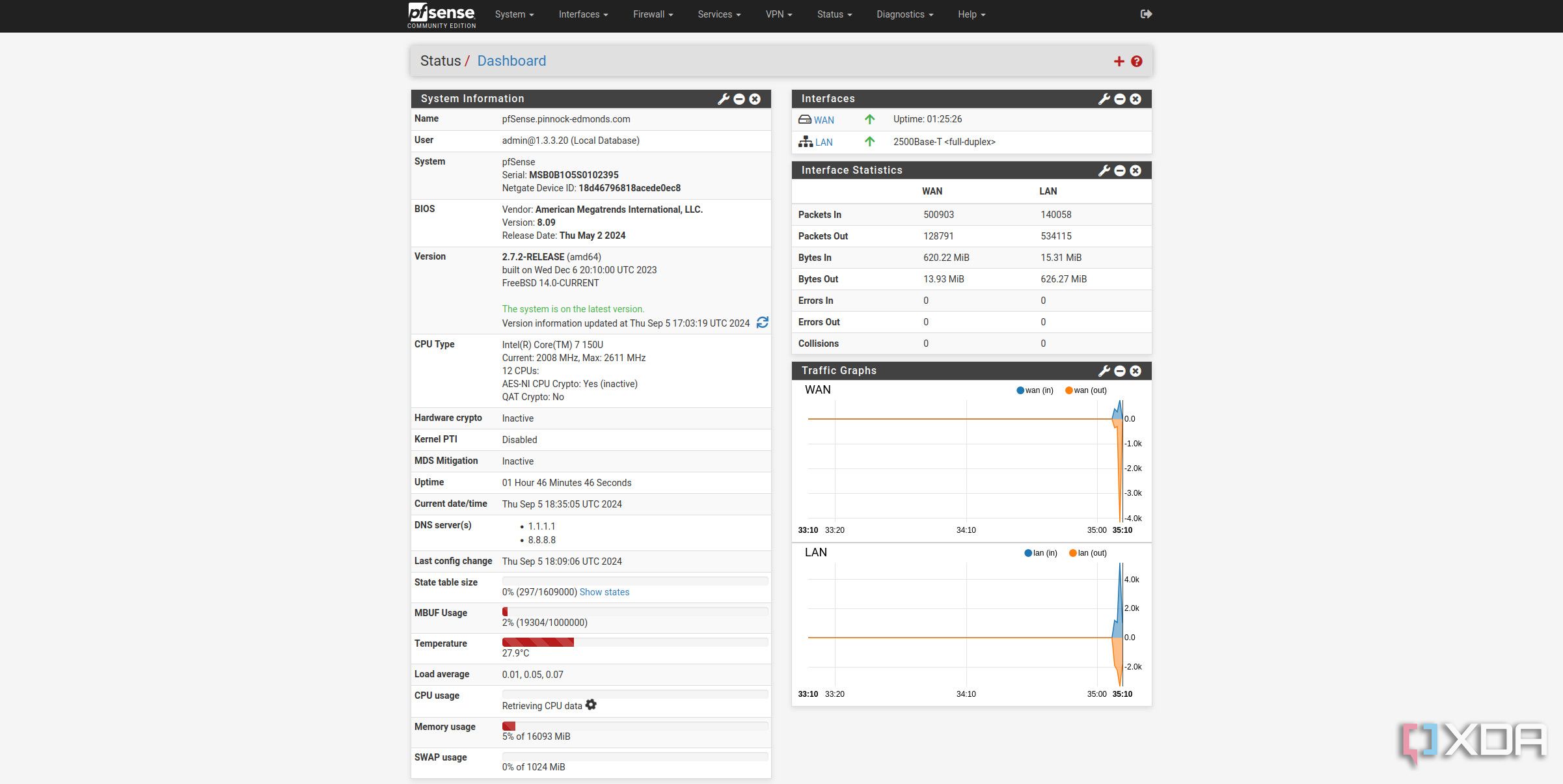

Для максимальной безопасности вы можете запустить специальную утилиту брандмауэра внутри виртуальной машины Proxmox. В то время как брандмауэр Proxmox защитит только ваш сервер виртуализации, запуск полноценной ОС маршрутизатора на виртуальной машине может помочь вам установить правила брандмауэра для всех устройств в вашей сети.

В зависимости от того, какой фракции вы преданы, вы даже можете выбрать между pfSense и OPNsense в качестве ОС для виртуальной машины. Несмотря на все преимущества маршрутизатора на базе Proxmox, в этой настройке есть серьезная проблема: если вы не используете кластер высокой доступности, весь ваш Интернет отключится каждый раз, когда ваша домашняя лаборатория Proxmox станет недоступной. Для энтузиастов DIY, которые любят тестировать и ломать свои домашние лаборатории так же, как и я, вы в конечном итоге будете раздражать свою семью, если настроите виртуальную машину OPNsense/pfSense поверх своей основной системы Proxmox.

3 Укрепите протокол SSH

Путем предотвращения входа в систему root и настройки аутентификации по ключу

Несмотря на то, что это кажется излишним для установки в домашней лаборатории, вы можете изменить определенные правила аутентификации для SSH, если вы беспокоитесь о том, что хакеры используют этот протокол для запуска вредоносных сценариев на вашем компьютере Proxmox. Например, предотвращение входа в систему с правами root и ограничение доступа SSH для других пользователей — отличный способ повысить безопасность SSH-соединений.

Аналогичным образом, замена порта SSH по умолчанию (22) на собственный порт может создать дополнительное препятствие для неавторизованных пользователей, пытающихся получить доступ к Proxmox. Замена паролей открытыми ключами также может помочь, хотя для новичков это немного сложно.

2 Шифровать диски ZFS

Очень полезно для настроек NAS с конфиденциальными данными.

Поскольку Proxmox поддерживает очень полезную файловую систему ZFS, вы можете попробовать зашифровать пулы хранения, чтобы предотвратить несанкционированный физический доступ к дискам. Есть несколько способов сделать это, но самый простой — использовать собственное шифрование ZFS. Предполагая, что вы уже создали пул внутри ZFS вкладка Диски раздел, просто запустите zfs create mypool/safe -o шифрование=on -o keyformat=парольная фраза команду и введите Ключ доступа по вашему выбору для развертывания зашифрованного пула ZFS на Proxmox.

Для обычного пользователя (включая меня) шифрование дисков не так уж и полезно. Однако, если вы храните конфиденциальную информацию внутри сервера NAS, превращенного в Proxmox, может быть полезно настроить собственное шифрование ZFS.

1 Никогда не предоставляйте хост устройствам за пределами вашей домашней сети.

И если вам необходимо, всегда используйте маршрут VPN.

Как и в случае с вашим NAS-сервером, никогда не рекомендуется предоставлять удаленный доступ к вашей частной домашней лаборатории через Интернет. Если вы новичок в мире Proxmox, я бы посоветовал пока держать закрытым ящик Пандоры, называемый удаленным доступом.

Если ваш рабочий процесс требует удаленного доступа к вашему драгоценному серверу Proxmox, я рекомендую использовать VPN для использования хост-компьютера. Есть несколько способов сделать это, включая платные услуги VPN и автономные контейнеры WireGuard (с включенной переадресацией портов на домашнем маршрутизаторе).

Сохранение вашего сервера Proxmox в целости и сохранности

Если вы будете следовать большинству этих советов, вам не придется беспокоиться об угрозах кибербезопасности, которые могут взломать ваш сервер Proxmox. Если вас больше беспокоит сбой диска, который сделает ваши виртуальные машины недоступными, я рекомендую установить ISO-образ сервера резервного копирования Proxmox на отдельный компьютер и связать его с вашими узлами Proxmox.

После того, как вы настроили все функции безопасности на своем компьютере Proxmox, вы можете наслаждаться экспериментами в домашней лаборатории в свое удовольствие. Ищете ли вы прагматичные решения с помощью Proxmox или просто хотите провести выходные, опробуя по-настоящему дурацкие идеи для домашней лаборатории, есть множество проектов, которые вы можете реализовать с помощью этой платформы виртуализации.