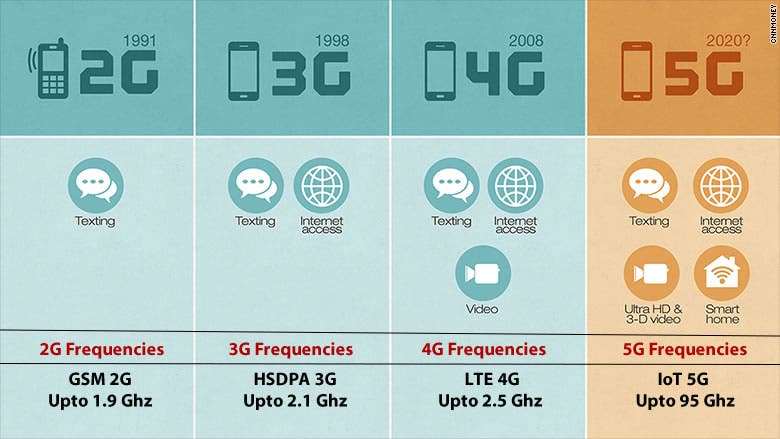

В то время как технологии 4G и 5G продолжают развиваться и доминировать в ландшафте, сети 2G снова попадают в заголовки — не из-за своих преимуществ, а из-за своих существенных рисков безопасности. Хотя 2G в значительной степени был заменен более новыми технологиями, его уязвимости по-прежнему вызывают беспокойство, как подчеркивают недавние предупреждения от Google и эксперты по кибербезопасности.

Возрождение сетей 2G: понимание рисков безопасности

Почему сети 2G по-прежнему актуальны

Несмотря на развитие технологий мобильных сетей, сети 2G все еще используются в различных регионах мира. Например, в Испании некоторые поставщики телекоммуникационных услуг планируют закрыть услуги 2G к 2030 году. Однако до тех пор сети 2G остаются работоспособными, представляя риски для пользователей устройств, поддерживающих эту устаревшую технологию.

Риски безопасности, связанные с сетями 2G

Сети 2G особенно уязвимы для нескольких типов кибератак. Одна из самых тревожных угроз исходит от устройств, известных как Stingrays или False Base Stations (FBS). Эти устройства имитируют настоящие вышки сотовой связи, обманывая мобильные телефоны и заставляя их подключаться к ним. Как только телефон подключается к поддельной базовой станции, злоумышленник может перехватывать и контролировать коммуникации, что приводит к серьезным нарушениям конфиденциальности.

Скаты Stingray используют слабые протоколы безопасности сетей 2G, которые не были разработаны для борьбы с современными угрозами кибербезопасности. Злоумышленники используют эти устройства для захвата конфиденциальной информации, включая текстовые сообщения и данные вызовов, и даже могут внедрять вредоносное ПО в устройства пользователей.

GoogleНедавние предупреждения

Недавно, Google поднял тревогу по поводу опасностей сетей 2G. В подробном сообщении в блоге технологический гигант подчеркнул, как злоумышленники все чаще используют уязвимости в стандартах мобильной связи для отправки мошеннических текстовых сообщений, практика, известная как смишинг.

Smishing особенно опасен, поскольку он может обходить традиционные антиспамовые и антимошеннические фильтры. Это позволяет вредоносным сообщениям попадать в почтовые ящики пользователей, что потенциально приводит к фишинговым атакам или другим формам финансового мошенничества. Операторы мобильной связи назвали этот тип мошенничества «SMS Blaster», и такие атаки были зарегистрированы в разных странах.

Как работают атаки Smishing

Атаки Smishing используют поддельные базовые станции для отправки мошеннических сообщений. Эти поддельные станции могут быть спрятаны в транспортных средствах или даже переноситься в рюкзаках, что делает их относительно простыми для преступников в использовании. Когда мобильный телефон подключается к одной из этих мошеннических сетей, злоумышленник может отправлять SMS-сообщения непосредственно на устройство.

Эти поддельные базовые станции не только доступны, но и просты в эксплуатации для тех, кто обладает некоторыми техническими знаниями. Отправляя сообщения нескольким пользователям одновременно, злоумышленники могут эффективно использовать уязвимости сетей 2G.

Как защитить себя

Учитывая риски, связанные с сетями 2G, принятие мер по защите вашего устройства имеет решающее значение. Группа по борьбе с мошенничеством и безопасностью (FASG) GSMA, глобальной организации, представляющей операторов мобильной связи, выпустила информационный документ для повышения осведомленности об этих угрозах. Документ содержит рекомендации по снижению рисков, связанных с устаревшими сетевыми технологиями.

Одной из эффективных мер, введенных в начале 2022 года, является возможность отключения 2G-подключений на устройствах Android. Эта функция, впервые доступная на Google Pixel телефоны с Android 12, с тех пор распространились и на другие устройства.

Чтобы отключить 2G-подключение на вашем устройстве, выполните следующие действия:

- Откройте Настройки приложение.

- Перейти к Сеть и Интернет.

- Выбирать СИМ-карта.

- Выключи Разрешить 2G вариант.

Отключая 2G-подключение, вы можете снизить свою подверженность рискам безопасности, связанным с этой устаревшей технологией. Этот простой шаг поможет защитить ваше устройство от потенциальных угроз и сведет к минимуму риск стать жертвой smishing или других типов кибератак.

Будьте в курсе событий и будьте активны

Устойчивость сетей 2G и связанных с ними рисков подчеркивает важность информирования об угрозах безопасности. По мере развития технологий развиваются и тактики, используемые киберпреступниками. Осознание этих рисков и принятие упреждающих мер является ключом к защите вашей личной и финансовой информации.

Подводя итог, можно сказать, что хотя сети 2G могут прийти в упадок, их уязвимости безопасности по-прежнему вызывают серьезную озабоченность. С ростом числа сложных атак, использующих эти уязвимости, пользователям крайне важно сохранять бдительность и использовать доступные функции безопасности. Отключая подключение 2G и информируя о возникающих угрозах, вы можете лучше защитить себя от меняющегося ландшафта цифровых угроз и обеспечить безопасность своих мобильных коммуникаций.

Советы по защите от уязвимостей сетей 2G

Несмотря на упадок сетей 2G, они все еще работают в некоторых областях и могут представлять угрозу безопасности. Вот практические шаги по защите вашей личной и финансовой информации от уязвимостей сетей 2G:

- Используйте строгую аутентификацию Укрепите свою безопасность, используя надежные методы аутентификации. Рассмотрите:

- Включение двухфакторной аутентификации (2FA) для учетных записей, которые ее поддерживают.

- Используйте биометрическую аутентификацию, например, распознавание отпечатков пальцев или лиц, если она доступна на вашем устройстве.

- Контролируйте использование мобильных данных Регулярно проверяйте использование мобильных данных на предмет необычной активности, которая может указывать на нарушение безопасности. Многие устройства и планы предлагают инструменты для мониторинга данных:

- Обратите внимание на необъяснимые всплески использования данных.

- Проверяйте приложения, использующие избыточные данные, и убедитесь, что они получены из надежных источников.

- Будьте в курсе новых угроз Оставайтесь в курсе последних угроз безопасности и передовых практик, следуя инструкциям:

- Авторитетные блоги и сайты по безопасности.

- Технические новостные агентства, освещающие темы безопасности.

- Защитите свои сетевые соединения При использовании общедоступных сетей Wi-Fi или незащищенных сетей защитите свои данные следующим образом:

- Использование виртуальной частной сети (VPN) для шифрования вашего соединения и сокрытия ваших действий в Интернете.

- Избегание конфиденциальных транзакций в публичных сетях.

- Управление разрешениями приложений Помните о разрешениях, предоставленных приложениям на вашем устройстве:

- Проверьте и отключите ненужные разрешения приложений.

- Устанавливайте приложения только из надежных источников, например из официальных магазинов приложений.

- Регулярно создавайте резервные копии данных Защитите важные данные от потери из-за вредоносного ПО или других проблем:

- Использование облачных сервисов хранения для резервного копирования.

- Создание физических резервных копий (например, на внешнем диске) для дополнительной безопасности.

Следуя этим советам, вы сможете лучше защитить себя от рисков, связанных с сетями 2G. Сохраняя бдительность и активность, вы сможете сохранить свое устройство и личную информацию в безопасности.