Гетти Изображений

Из файлов «что может пойти не так» следует следующее: инженер по промышленному контролю недавно сделал рабочую станцию частью ботнета после того, как непреднамеренно установил вредоносное ПО, рекламирующее себя как средство для восстановления утерянных паролей.

Утерянные пароли случаются во многих организациях. Программируемый логический контроллер, используемый для автоматизации процессов на фабриках, электростанциях и в других промышленных установках, может быть создан и в последующие годы о нем в значительной степени забудут. Когда новый инженер позже обнаружит проблему, влияющую на ПЛК, он может обнаружить, что ныне уже давно ушедший первоначальный инженер никогда не оставлял пароль перед уходом из компании.

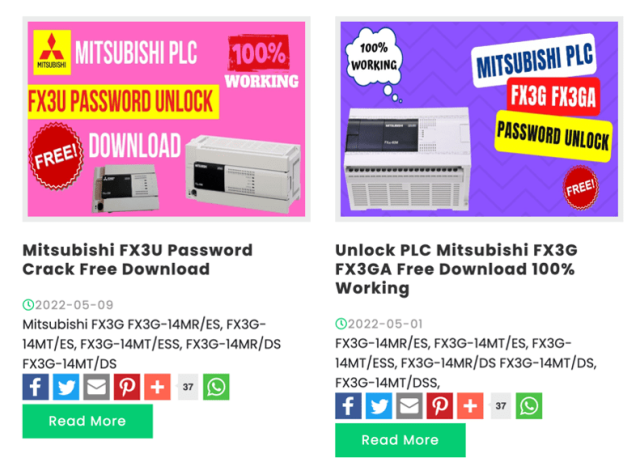

Согласно сообщению в блоге охранной фирмы Dragos, целая экосистема вредоносных программ пытается извлечь выгоду из сценариев, подобных этому, внутри промышленных объектов. Интернет-реклама, подобная приведенной ниже, рекламирует взломщики паролей для ПЛК и человеко-машинных интерфейсов, которые являются рабочими лошадками в этих средах.

Драгош

Драгош

Когда ваша промышленная система является частью ботнета

Компания Dragos, которая помогает фирмам защищать системы управления от программ-вымогателей, государственных хакеров и потенциальных саботажников, недавно провела обычную оценку уязвимостей и обнаружила, что в системе клиента было запущено программное обеспечение, которое могло успешно восстановить открытый текстовый пароль для DirectLogic 06, ПЛК продается компанией Automation Direct. Программное обеспечение восстановило пароль, но не с помощью обычного метода взлома криптографического хэша. Вместо этого программное обеспечение использовало уязвимость нулевого дня в ПЛК Automatic Direct, раскрывающую секретный код.

Драгош

«Предыдущие исследования ПЛК DirectLogic привели к успешным методам взлома», — пишет исследователь Dragos Сэм Хэнсон. «Однако Драгос обнаружил, что этот эксплойт не взламывает зашифрованную версию пароля, как это исторически наблюдалось в популярных инфраструктурах эксплойтов. Вместо этого программа-дроппер вредоносного ПО отправляет на COM-порт определенную последовательность байтов».

Драгош

Уязвимость и связанная с ней уязвимость, также обнаруженная Хэнсоном, теперь исправлены и отслеживаются как CVE-2022-2033 и CVE-2022-2004. Последняя уязвимость может восстанавливать пароли и отправлять их удаленному хакеру, доводя рейтинг серьезности до 7,5 из 10 возможных.

Помимо восстановления пароля, программное обеспечение, установленное в сети клиента Dragos, также установило вредоносное ПО, известное как Sality. Он сделал зараженную систему частью ботнета и каждые полсекунды проверял буфер обмена зараженной рабочей станции на наличие любых данных, связанных с адресами криптовалютных кошельков.

«Если его увидят, угонщик заменит адрес адресом, принадлежащим злоумышленнику», — сказал Хэнсон. «Этот захват в режиме реального времени является эффективным способом кражи криптовалюты у пользователей, желающих перевести средства, и повышает нашу уверенность в том, что злоумышленник имеет финансовую мотивацию».

Далее Хэнсон сказал, что он обнаружил рекламу взломщиков паролей в Интернете для широкого спектра промышленного программного обеспечения, продаваемого другими компаниями. Они включают:

| Поставщик и актив | Тип системы |

| Прямая автоматизация DirectLogic 06 | ПЛК |

| Омрон CP1H | ПЛК |

| Омрон C200HX | ПЛК |

| Омрон C200H | ПЛК |

| Омрон СРМ2* | ПЛК |

| Омрон CPM1A | ПЛК |

| Омрон CQM1H | ПЛК |

| Сименс С7-200 | ПЛК |

| Сименс С7-200 | Файл проекта (*.mwp) |

| ЛОГОТИП Сименс! 0AB6 | ПЛК |

| АББ Кодеис | Файл проекта (*.pro) |

| Delta Automation серии DVP, ES, EX, SS2, EC | ПЛК |

| Fuji Electric POD UG | ЧМИ |

| Фудзи Электрик Хакко | ЧМИ |

| Mitsubishi Electric серии FX (3U и 3G) | ПЛК |

| Серия Mitsubishi Electric Q02 | ПЛК |

| Mitsubishi Electric серии GT 1020 | ЧМИ |

| Мицубиси Электрик GOT F930 | ЧМИ |

| Мицубиси Электрик GOT F940 | ЧМИ |

| Мицубиси Электрик GOT 1055 | ЧМИ |

| Pro-Лицо ГП Pro-Лицо | ЧМИ |

| Pro-Лицо ГП | Файл проекта (*.prw) |

| Энергия В.Б. | ПЛК |

| Энергия В.Х. | ПЛК |

| Вайнтек | ЧМИ |

| Аллен Брэдли MicroLogix 1000 | ПЛК |

| Panasonic NAIS F P0 | ПЛК |

| Серия Fatek FBe и FBs | ПЛК |

| Корпорация IDEC HG2S-FF | ЧМИ |

| LG K80S | ПЛК |

| LG K120S | ПЛК |

Драгос протестировал только вредоносное ПО, предназначенное для устройств DirectLogic, но элементарный анализ нескольких образцов показал, что они также содержат вредоносное ПО.

«В целом похоже, что для этого типа программного обеспечения существует экосистема», — сказал Хэнсон. «Существует несколько веб-сайтов и несколько учетных записей в социальных сетях, рекламирующих свои «взломщики» паролей».

Этот отчет вызывает беспокойство, потому что он иллюстрирует небрежность, которая продолжает действовать во многих условиях промышленного контроля. Преступники, стоящие за вредоносным ПО, заразившим клиента Dragos, охотились за деньгами, но нет никаких причин, по которым более злонамеренные хакеры, пытающиеся саботировать плотину, электростанцию или подобное сооружение, не смогли бы совершить подобное вторжение с гораздо более серьезными последствиями.