Гетти Изображений

Исследователи в пятницу заявили, что хакеры используют недавно обнаруженную уязвимость SpringShell для успешного заражения уязвимых устройств Интернета вещей с помощью Mirai, вредоносного ПО с открытым исходным кодом, которое превращает маршрутизаторы и другие подключенные к сети устройства в разросшиеся ботнеты.

Когда в прошлое воскресенье стало известно о SpringShell (также известном как Spring4Shell), в некоторых отчетах его сравнивали с Log4Shell, критической уязвимостью нулевого дня в популярной утилите ведения журналов Log4J, которая затронула значительную часть приложений в Интернете. Это сравнение оказалось преувеличенным, потому что конфигурации, необходимые для работы SpringShell, ни в коем случае не были обычными. На сегодняшний день не известно ни одного реального приложения, которое было бы уязвимо.

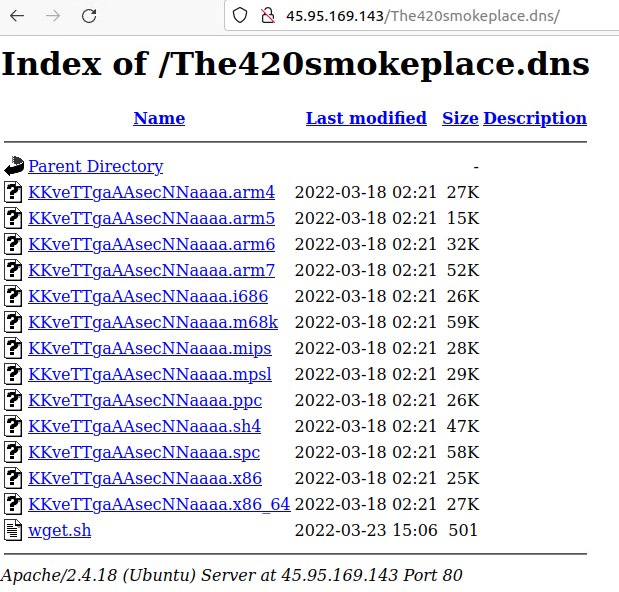

Исследователи Trend Micro теперь говорят, что хакеры разработали вооруженный эксплойт, который успешно устанавливает Mirai. В сообщении в блоге, которое они опубликовали, не указан тип устройства или процессор, используемый в зараженных устройствах. Однако в сообщении говорилось, что файловый сервер вредоносного ПО, который они обнаружили, хранит несколько вариантов вредоносного ПО для разных архитектур ЦП.

Тренд Микро

«Мы наблюдали активное использование Spring4Shell, при котором злоумышленники могли использовать и запускать вредоносное ПО ботнета Mirai на уязвимых серверах, особенно в регионе Сингапура», — написали исследователи Trend Micro Дип Патель, Нитеш Сурана и Ашиш Верма. чтобы загрузить Mirai в папку «/tmp» устройства и запустить его после изменения разрешения с помощью «chmod».

Атаки начали появляться в приманках исследователей в начале этого месяца. Большинство уязвимых установок были настроены на следующие зависимости:

- Версии Spring Framework до 5.2.20, 5.3.18 и Java Development Kit (JDK) версии 9 или выше

- Апач Томкэт

- Spring-webmvc или зависимость spring-webflux

- Использование привязки параметров Spring, настроенной на использование небазового типа параметра, например Plain Old Java Objects (POJO)

- Развертываемый, упакованный в виде архива веб-приложений (WAR)

Тренд сказал, что успех, которого хакеры добились в использовании эксплойта, во многом обусловлен их умением использовать открытые классовые объекты, которые давали им несколько возможностей.

«Например, — пишут исследователи, — злоумышленники могут получить доступ к объекту AccessLogValve и использовать переменную класса class.module.classLoader.resources.context.parent.pipeline.firstpath в Apache Tomcat. Они могут сделать это, перенаправив журнал доступа для записи веб-оболочки в корень веб-сайта, манипулируя свойствами объекта AccessLogValve, такими как его шаблон, суффикс, каталог и префикс».

Трудно точно сказать, что делать с отчетом. Отсутствие подробностей и географическая привязка к Сингапуру могут свидетельствовать о том, что ограниченное количество устройств уязвимы или, возможно, ни одно из них, если то, что увидела Trend Micro, было неким инструментом, используемым исследователями. Не имея представления о том, какие устройства в реальном мире уязвимы и являются ли они уязвимыми, трудно дать точную оценку угрозы или дать действенные рекомендации по ее предотвращению.