Уязвимость в чипах серий A и M может заставить iPhone, Mac и iPad раскрыть злоумышленнику пароли и другую конфиденциальную информацию. Исследователи безопасности назвали уязвимость, которая затрагивает Safari на Mac и любой браузер на устройствах iOS, iLeakage.

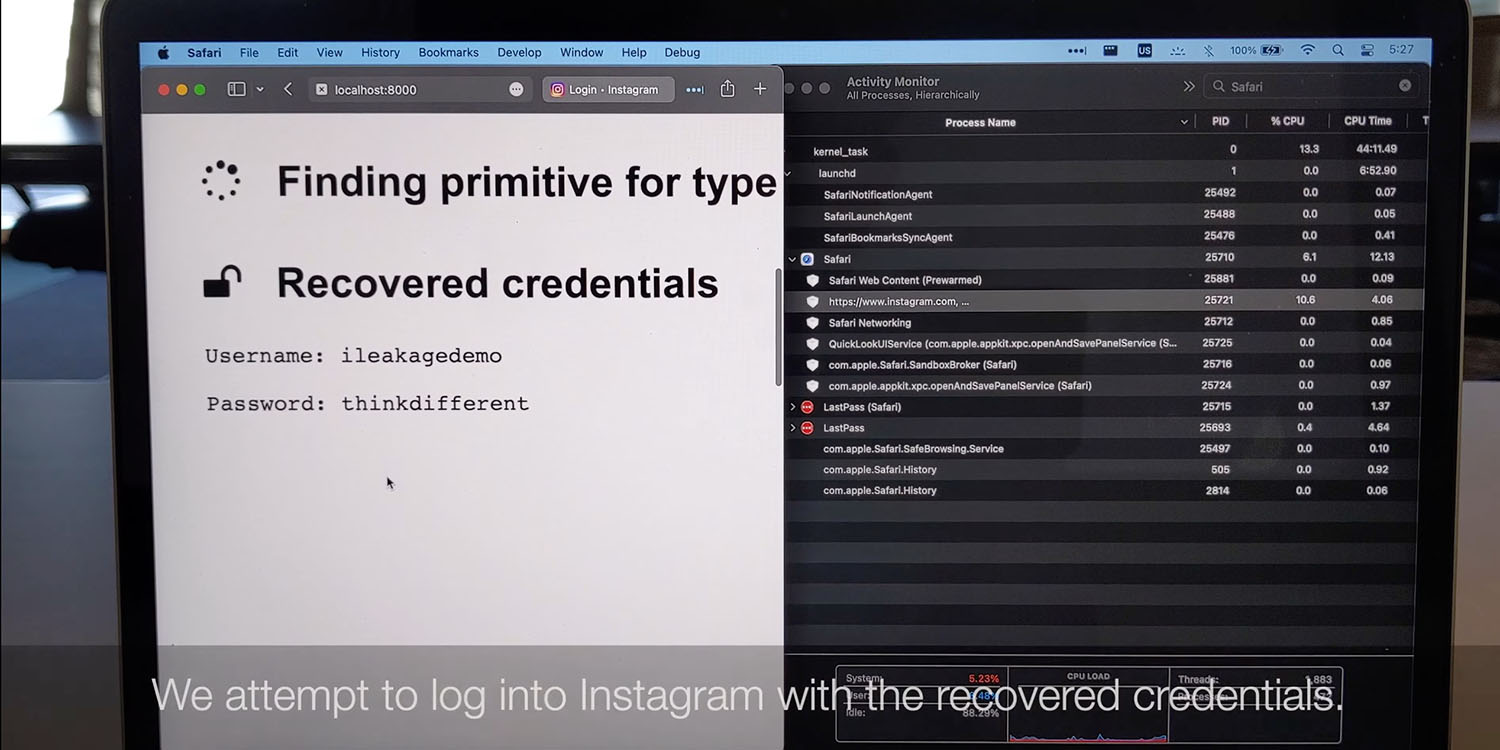

В ходе атаки на доказательство концепции исследователи смогли получить доступ к содержимому почтового ящика Gmail, истории YouTube и паролям, автоматически заполненным Safari…

iLeakage дефект

Арстехника описывает, как работает атака.

Исследователи реализуют iLeakage как веб-сайт. При посещении уязвимого устройства MacOS или iOS веб-сайт использует JavaScript для тайного открытия отдельного веб-сайта по выбору злоумышленника и восстановления содержимого сайта, отображаемого во всплывающем окне. Исследователи успешно использовали iLeakage для восстановления истории просмотров YouTube, содержимого почтового ящика Gmail (когда объект входит в систему) и пароля, который автоматически заполняется менеджером учетных данных. После посещения сайта iLeakage требуется около пяти минут для профилирования целевой машины и, в среднем, еще примерно 30 секунд для извлечения 512-битного секрета, например 64-значной строки.

«Мы показываем, как злоумышленник может заставить Safari отобразить произвольную веб-страницу, а затем восстановить конфиденциальную информацию, содержащуюся на ней, с помощью спекулятивного выполнения», — написали исследователи на информационном сайте. «В частности, мы демонстрируем, как Safari позволяет вредоносной веб-странице восстанавливать секреты из популярных ценных целей, таких как содержимое почтового ящика Gmail. Наконец, мы демонстрируем восстановление паролей в случае, если они автоматически заполняются менеджерами учетных данных».

Вариант Spectre и Meltdown

По сути, этот эксплойт представляет собой вариант дефектов чипов Spectre и Meltdown, обнаруженных еще в 2018 году и связанных с функцией обработки, известной как спекулятивное выполнение.

Оба смогли восстановить конфиденциальную информацию, исследуя недавно обнаруженный побочный канал с помощью функции повышения производительности, известной как спекулятивное выполнение, которая встроена практически во все современные процессоры. Перемещение данных из основной системной памяти в ЦП занимает много времени. Чтобы сократить время ожидания, современные процессоры выполняют инструкции, как только необходимые данные становятся доступными, а не в последовательном порядке.

Ключевым компонентом этой парадигмы нарушения порядка является прогнозирование путей, по которым процессор может выйти из строя. Когда предсказание оказывается верным, задача выполняется быстрее, чем в противном случае. В противном случае ЦП откажется от неверно предсказанного пути и пойдет по новому, правильному пути. Хотя центральные процессоры могут обратить вспять большинство эффектов, исследователи Spectre и Meltdown обнаружили, что некоторые артефакты на микроархитектурном уровне, включая состояния кэша и предсказателей, не могут быть восстановлены. Это понимание позволило исследователям разработать атаки, которые заставили процессоры Intel и AMD неправильно предсказать конфиденциальные инструкции, в результате чего секреты из одного приложения были переданы в отдельное, несвязанное приложение, что является серьезным нарушением основных границ безопасности.

За прошедшие годы производители процессоров и программного обеспечения разработали множество методов предотвращения атак спекулятивного выполнения. Ключевым средством смягчения последствий было ограничение возможности браузера или другого приложения измерять точное время, необходимое процессору для выполнения определенной операции. В браузерах дополнительные меры защиты реализуются в виде защитных мер, известных как сжатая 35-битная адресация и искажение значений.

iLeakage удается преодолеть защиту, введенную для борьбы со Spectre и Meltdown.

Реальный риск низкий

Есть хорошие и плохие новости об этом недостатке.

Плохая новость заключается в том, что любой злоумышленник, воспользовавшийся этой уязвимостью, может заставить ваше устройство посетить любой веб-сайт в фоновом режиме и получить данные из этого сеанса. Даже если вы заметите и закроете всплывающее окно, атака все равно может продолжаться незаметно. Атака также требует минимальных ресурсов. фактически осуществить.

Причина, по которой я подчеркнул эти четыре слова, заключается в хороших новостях: это очень сложный вектор атаки, требующий очень сильно высокий уровень знаний, которые можно использовать.

Самая большая проблема (и она значительная) — это необходимость в высоком уровне технических знаний. Злоумышленнику необходимо не только иметь многолетний опыт использования уязвимостей спекулятивного выполнения в целом, но также иметь полностью реконструированные чипы серий A и M, чтобы получить представление о содержащемся в них побочном канале. Нет никаких признаков того, что эта уязвимость когда-либо была обнаружена раньше, не говоря уже о том, чтобы активно эксплуатировать ее.

Ожидается, что Apple сможет исправить уязвимость до того, как злоумышленники смогут повторить работу, проделанную исследователями безопасности, чтобы узнать, как ее использовать. Действительно, тот факт, что они решили поделиться как можно большим объемом информации перед выходом патча, является признаком этой уверенности.