Для получения root-доступа к одному из блюд Starlink требуется несколько вещей, которые трудно получить: глубокое понимание схемы платы, оборудование и навыки дампа eMMC, понимание программного обеспечения загрузчика и нестандартная печатная плата. Но исследователи доказали, что это возможно.

В своем выступлении «Сбой на Земле людьми: оценка безопасности черного ящика пользовательского терминала SpaceX Starlink» исследователи из KU Leuven в Бельгии подробно рассказали на Black Hat 2022 в начале этого года, как им удалось выполнить произвольный код на пользователе Starlink. Терминал (т. е. тарелка) с использованием специально изготовленного модчипа через инжекцию напряжения. Разговор состоялся в августе, но слайды и репозиторий исследователей появились совсем недавно.

Непосредственной угрозы нет, а уязвимость раскрыта и ограничена. Хотя обход проверки подписи позволил исследователям «дополнительно изучить пользовательский терминал Starlink и сетевую сторону системы», слайды из заметки Black Hat говорят о том, что Starlink — это «хорошо разработанный продукт (с точки зрения безопасности)». Получить корневую оболочку было непросто, и это не привело к очевидному боковому перемещению или эскалации. Но обновить прошивку и перепрофилировать тарелки Starlink для других целей? Возможно.

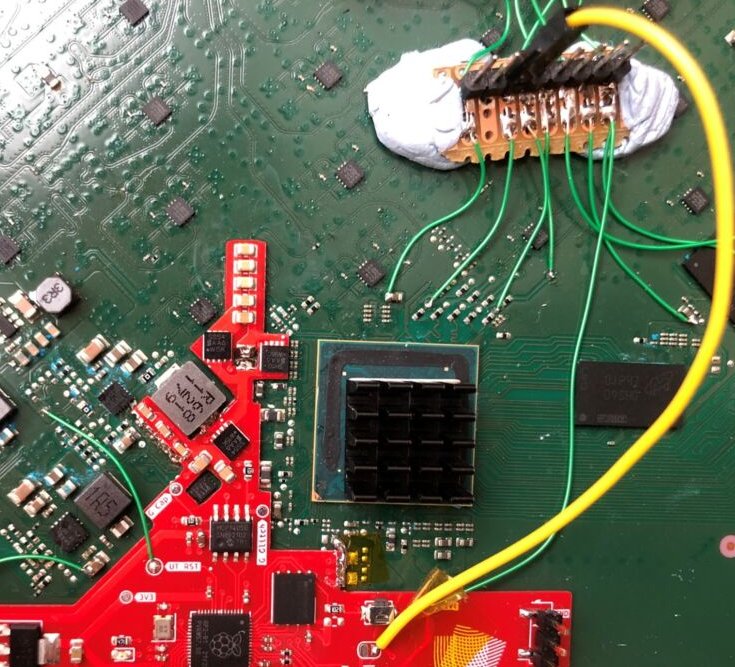

Тем не менее, спутниковая безопасность далека от чисто теоретической. Спутниковый провайдер Viasat стал свидетелем того, как тысячи модемов были отключены из-за вредоносного ПО AcidRain, которое, по мнению большинства, является российскими государственными деятелями. И хотя исследователи из KU Leuven отмечают, насколько громоздко и сложно было бы подключить их собственный модчип к терминалу Starlink в дикой природе, многие терминалы Starlink размещены в самых отдаленных местах. Это дает вам немного больше времени, чтобы разобрать устройство и выполнить более 20 точечных соединений пайки, подробно описанных на изображениях слайдов.

-

Чтение контрольных точек eMMC для извлечения и исправления прошивки Starlink.

-

Базовый дизайн модчипа Starlink для злоумышленников, в основе которого лежит процессор, разработанный Pi.

-

Никто не говорил, что получить root-доступ к космосу будет легко.

-

Как проверить свою концепцию спутниковой безопасности, если вы работаете в университете.

Нелегко обобщить многочисленные методы и дисциплины, используемые исследователями при взломе аппаратного обеспечения, но вот попытка. После тщательного анализа платы исследователи обнаружили контрольные точки для чтения памяти eMMC платы. Сбросив прошивку для анализа, они обнаружили место, где введение ошибочного напряжения в базовую систему на чипе (SoC) могло изменить важную переменную во время загрузки: «Вход в систему для разработки включен: да». Он медленный, срабатывает только изредка, а манипуляции с напряжением могут вызывать множество других ошибок, но он работал.

Модчип, используемый исследователями, основан на микроконтроллере RaspberryPi RP2040. В отличие от большинства аппаратных средств Raspberry Pi, вы все равно можете заказать и получить основной чип Pi, если отправитесь в такое путешествие. Подробнее о процессе создания дампа прошивки можно прочитать в блоге исследователей.